-

CYBERSECURITY

-

ATTACK SURFACE MONITORING | DARK WEB MONITORING

-

MSP

-

ATTACK SURFACE MONITORING | DARK WEB MONITORING

Muscope|Risk

Il tuo rischio cyber al microscopio

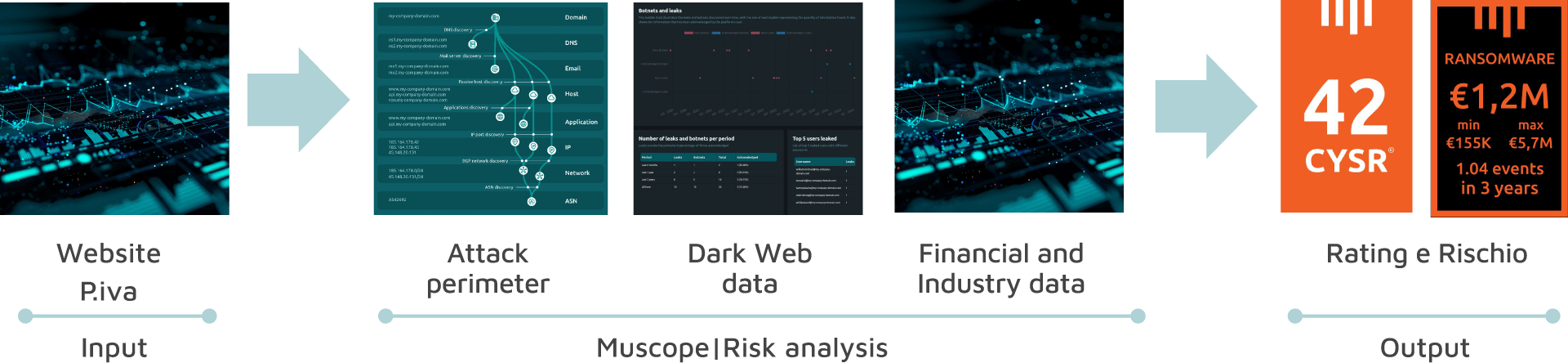

Muscope|Risk è una piattaforma che identifica i rischi cyber, assicurando la sicurezza dei dati aziendali e la resilienza operativa.

Muscope|Risk analizza e valuta i rischi associati a eventi malevoli, quantificando probabilità e impatto. Monitora e gestisce i rischi nel tempo, mantiene un registro aggiornato e aiuta nell’identificazione di azioni correttive e misure di mitigazione.

Esegue Vulnerability Assessment automatici del perimetro esterno aziendale, identificando asset correlati e vulnerabilità, controllando quotidianamente IP, siti web e server DNS, rilevando problemi di configurazioni e punti deboli, per una protezione proattiva e un miglioramento continuo della sicurezza.

Produce report dettagliati con visualizzazioni grafiche che aiutano a comunicare le valutazioni del rischio e i risultati delle analisi agli stakeholder aziendali.

Grazie alla sua integrazione con altri sistemi aziendali offre una visione più completa e coordinata del rischio informatico, migliorando l'efficienza operativa.

Il perimetro d'attacco naturale di un'azienda si amplia quando si stabiliscono collaborazioni con fornitori e partner. Muscope|Risk impedisce l’introduzione di nuove vulnerabilità, provenienti da queste interazioni, garantendo nuova visione più dettagliata sulle collaborazioni e soprattutto una analisi e un monitoraggio continuo e costante.

ARCHIVIO WEBINAR

DOWNLOAD

-

[BROCHURE] Muscope per MSSP[BROCHURE] Muscope per MSSP

-

[BROCHURE] Direttiva NIS2[BROCHURE] Direttiva NIS2

-

[BROCHURE] Settore Governance[BROCHURE] Settore Governance

-

[BROCHURE] Settore Healthcare[BROCHURE] Settore Healthcare

-

[BROCHURE] Settore Finance[BROCHURE] Settore Finance

-

[BROCHURE] Settore Insurance[BROCHURE] Settore Insurance

-

[BROCHURE] Settore Manufacturing[BROCHURE] Settore Manufacturing

-

[BROCHURE] Settore Utilities & Infrastructure[BROCHURE] Settore Utilities & Infrastructure

La tecnologia Muscope|Risk

Principali funzionalità Muscope|Risk

ATTACK PERIMETER

Analisi automatica delle vulnerabilità a partire dal dominio o dal sito web dell’azienda, che identifica tutti gli asset correlati. Per ciascun asset, rileva software obsoleti, configurazioni non ottimali e vulnerabilità

CYBER SECURITY RATING (CYSR)

Il CYSR è un indice che valuta la postura di sicurezza informatica di una qualsiasi azienda, dal punto di vista di un criminale informatico. Analizza il perimetro di attacco sfruttando la Cyber Threat Intelligence per valutare l’efficacia delle misure di sicurezza adottate; assegnando un punteggio numerico, su una scala da 0 a 100, che è suddiviso in cinque cluster che vanno da grave a sicuro.

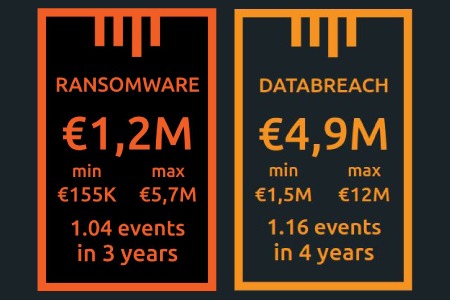

CYBER SECURITY RISK (CRQ)

La quantificazione del rischio di Muscope|Risk offre alle organizzazioni il calcolo dell’esposizione monetaria al rischio informatico, considerando scenari di attacco comuni come ransomware e violazioni dei dati. Utilizzando il framework Open FAIR, standard del settore, il CRQ scompone scenari di rischio complessi in elementi quantificabili, proponendo una valutazione accurata delle potenziali minacce.

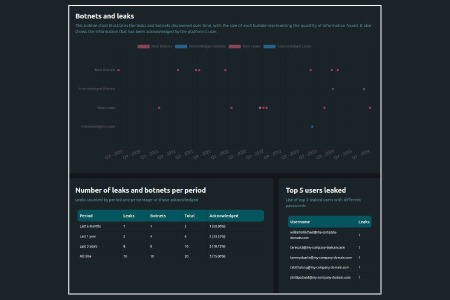

DARK WEB (CTI)

Ricerca dei dati e credenziali dell’azienda presenti sul dark web. Queste informazioni vengono analizzate e correlate per evidenziare le minacce più gravi. Con questi dati le aziende hanno la consapevolezza del rischio e possono gestire proattivamente eventuali problemi di sicurezza

COMPLIANCE QUESTIONNAIRE

Valuta lo stato di conformità con questionari per ISO Sec, DORA, NIS2, GDPR. Questa funzionalità è compatibile con i framework più comuni, ha un supporto multilingue, è aggiornata ai cambiamenti normativi più recenti, offre report con statistiche dettagliate su punti di forza ed aree da migliorare. Progettata per rendere la gestione della compliance più accessibile.

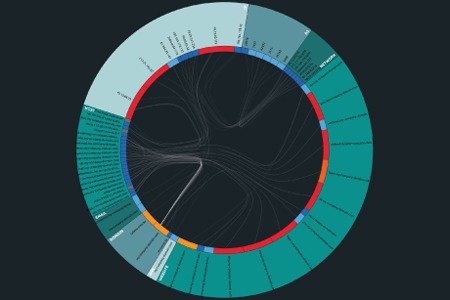

CYBER SECURITY DATA ANALYSIS

Fornisce un’analisi aggregata dei dati di valutazione del rischio di centinaia di aziende contemporaneamente, applicando filtri basati su criteri differenti (dimensione, nazionalità, valori specifici del rischio) per indagini personalizzate e mirate. Questa analisi consente di riassumere informazioni critiche offrendo una panoramica continua e dettagliata delle condizioni di sicurezza delle aziende.

THIRD PARTY RISK MANAGEMENT

Analisi della postura di sicurezza dei fornitori e dei rischi economici cyber associati. Utilizzo di questionari su misura per valutare la conformità e le misure di sicurezza. Monitoraggio della supply chain per non perdere di vista le minacce emergenti. Reportistica dettagliata su fornitori selezionati.